無料でVPNサーバ構築をしよう

実践編

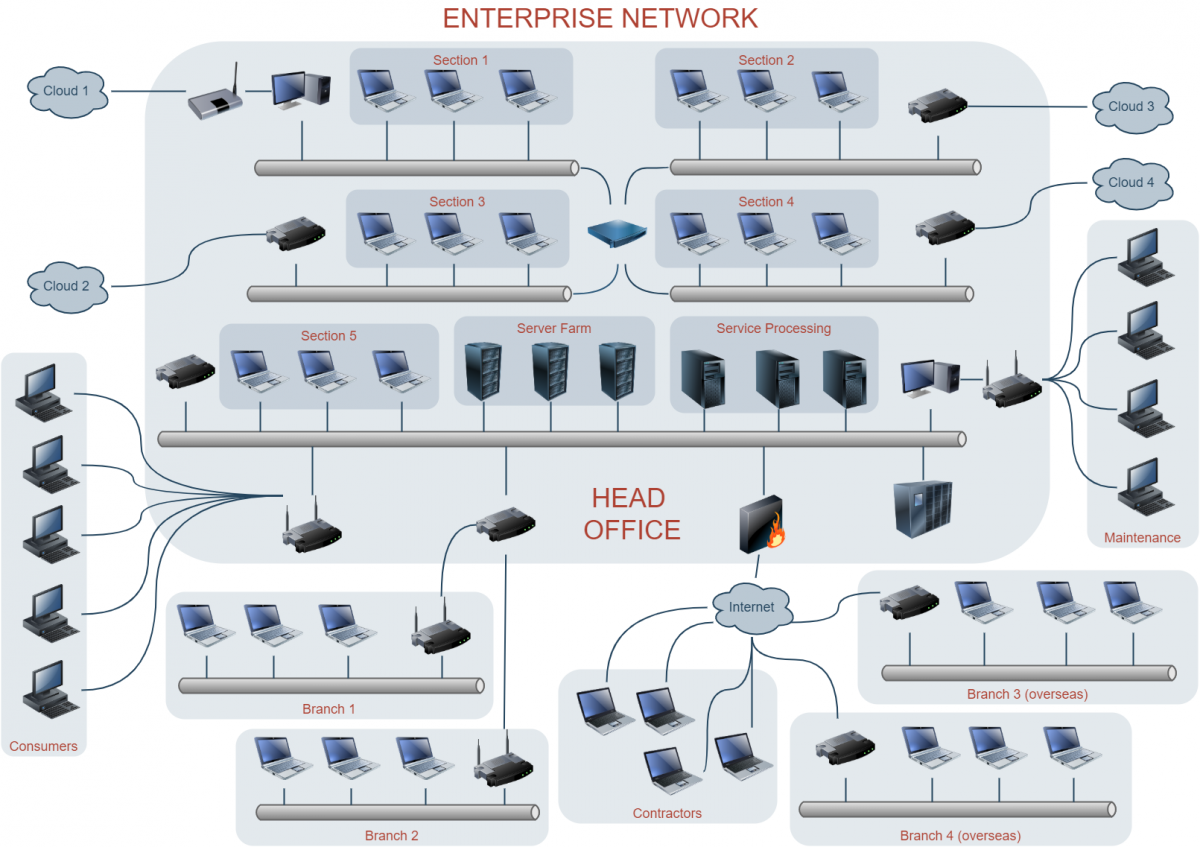

VPNサーバ構築

まずは余ったPCを社内ネットワークのハブに接続してください。

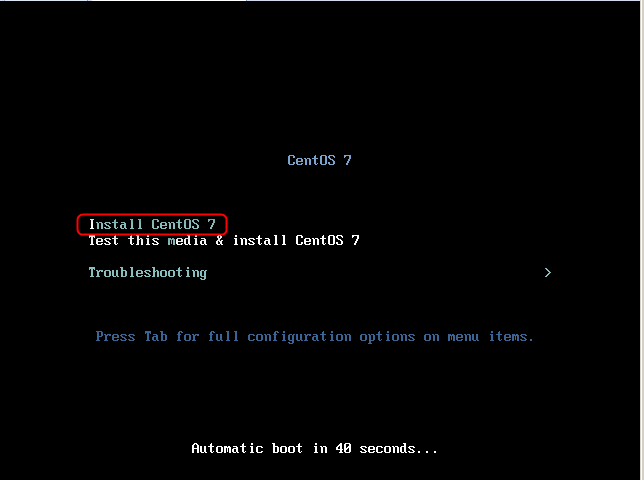

そしてそれをVPNサーバにします。そのVPNサーバのOSは「CentOS7 minimal」をインストールします。

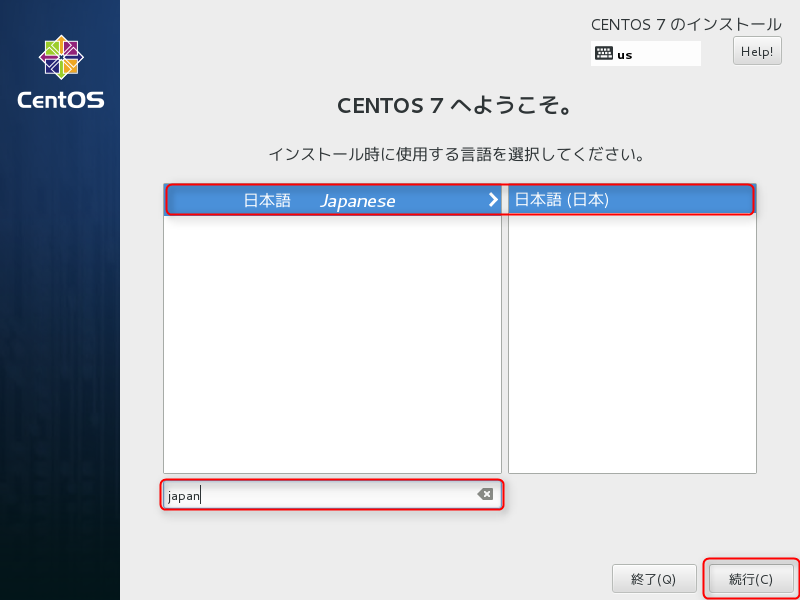

言語を日本語に選択、、、ここは迷いませんね。

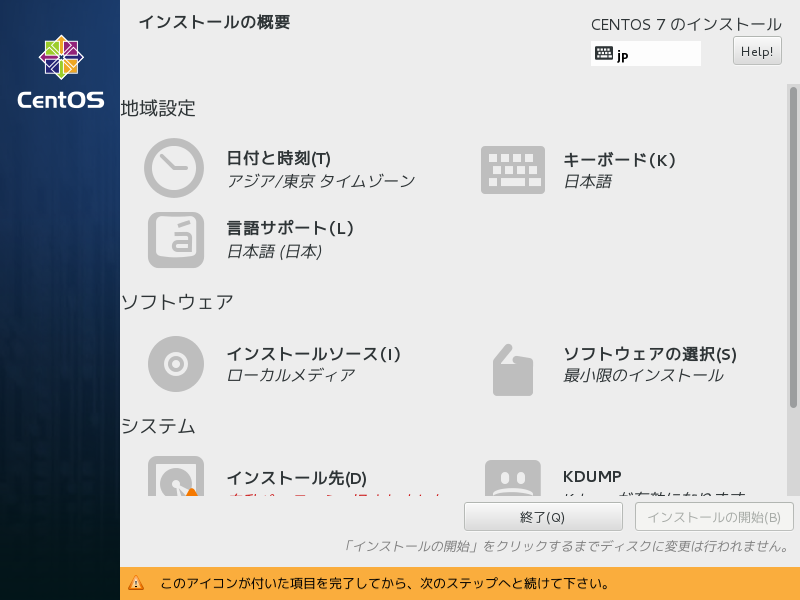

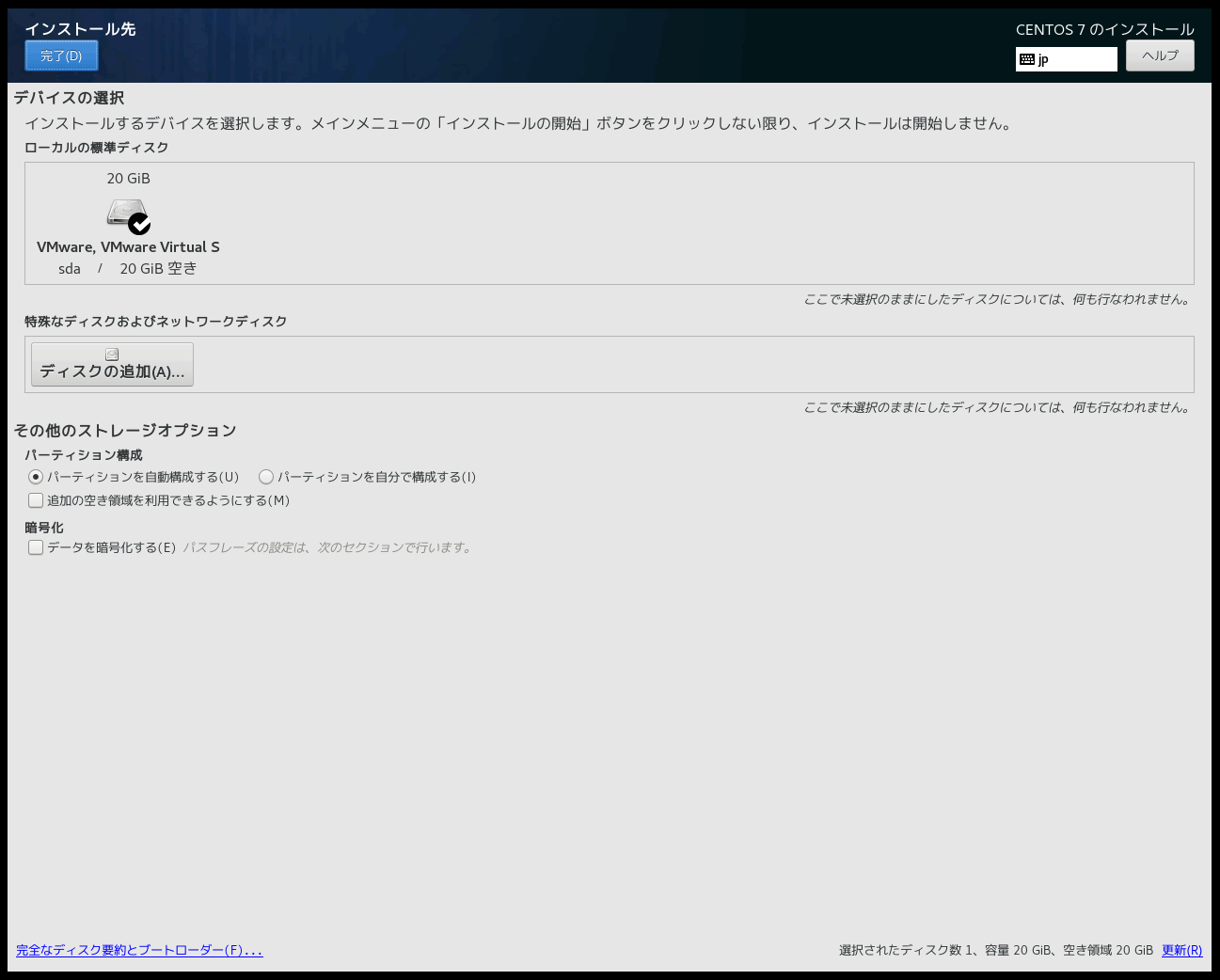

インストール先はインストールディスクを選択してください。

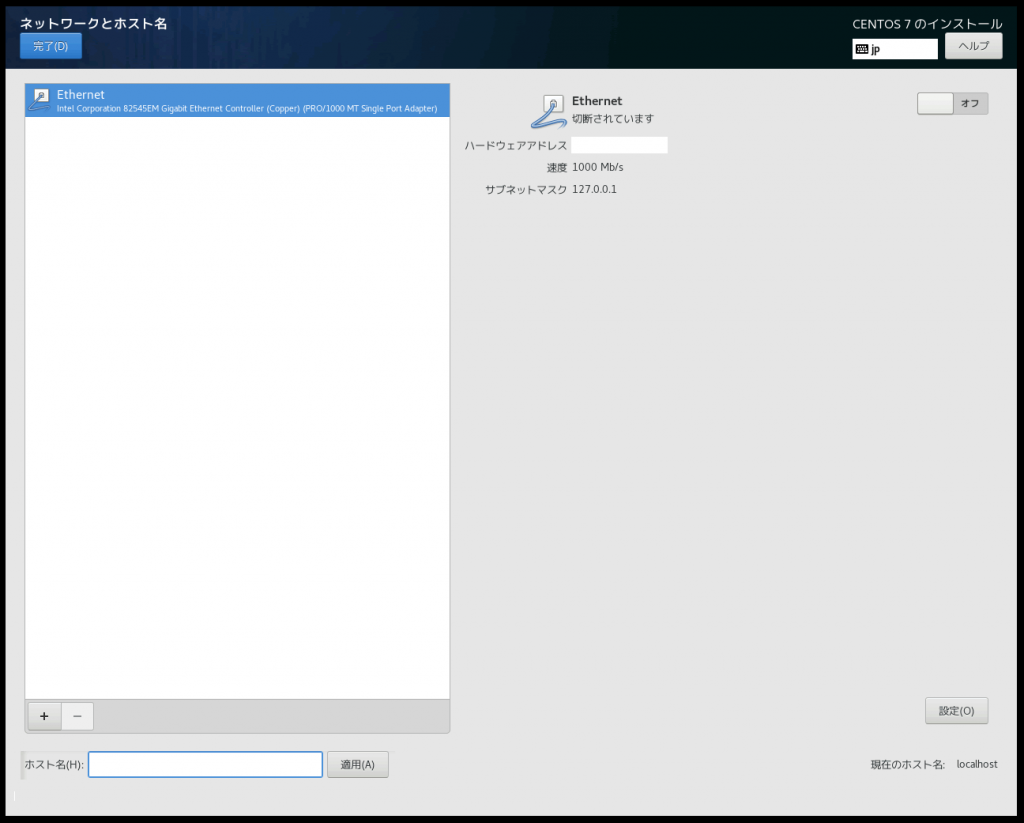

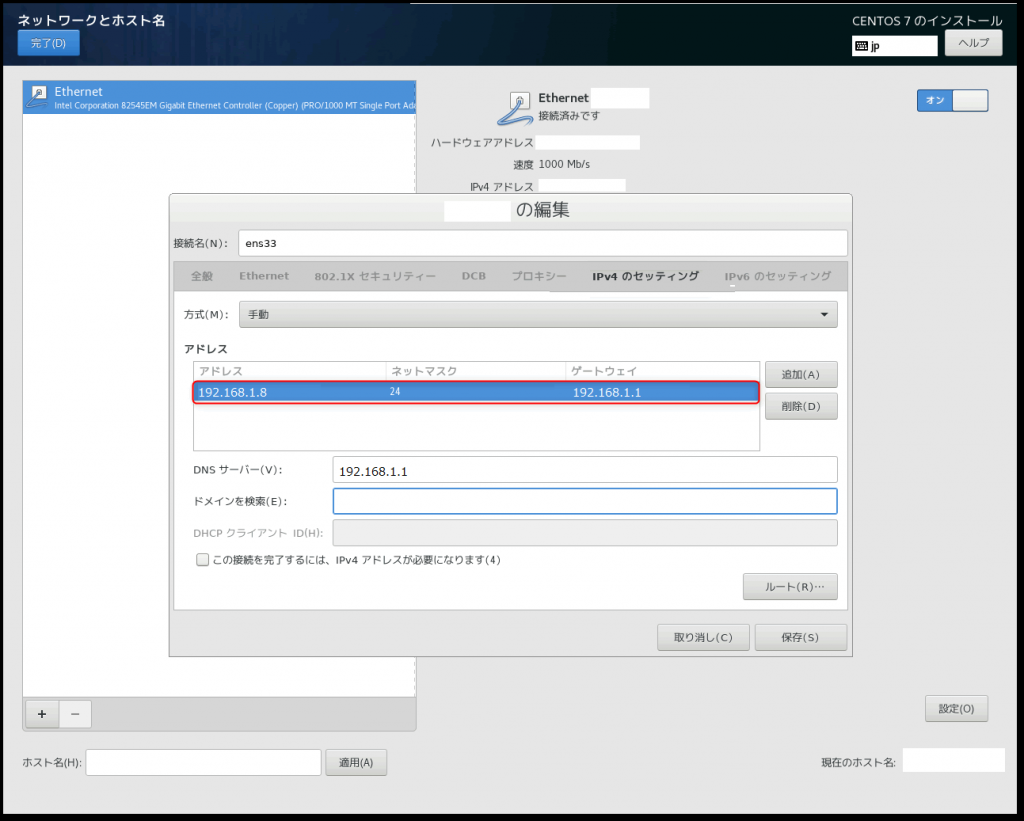

ネットワーク設定でIPアドレスを「192.168.1.8」にする。デフォルトゲートウェイを「192.168.1.1」に。これでIPv4でインターネットにつながります。

ここまでは普通に社内ネットワークにPCを参加させているだけですね。

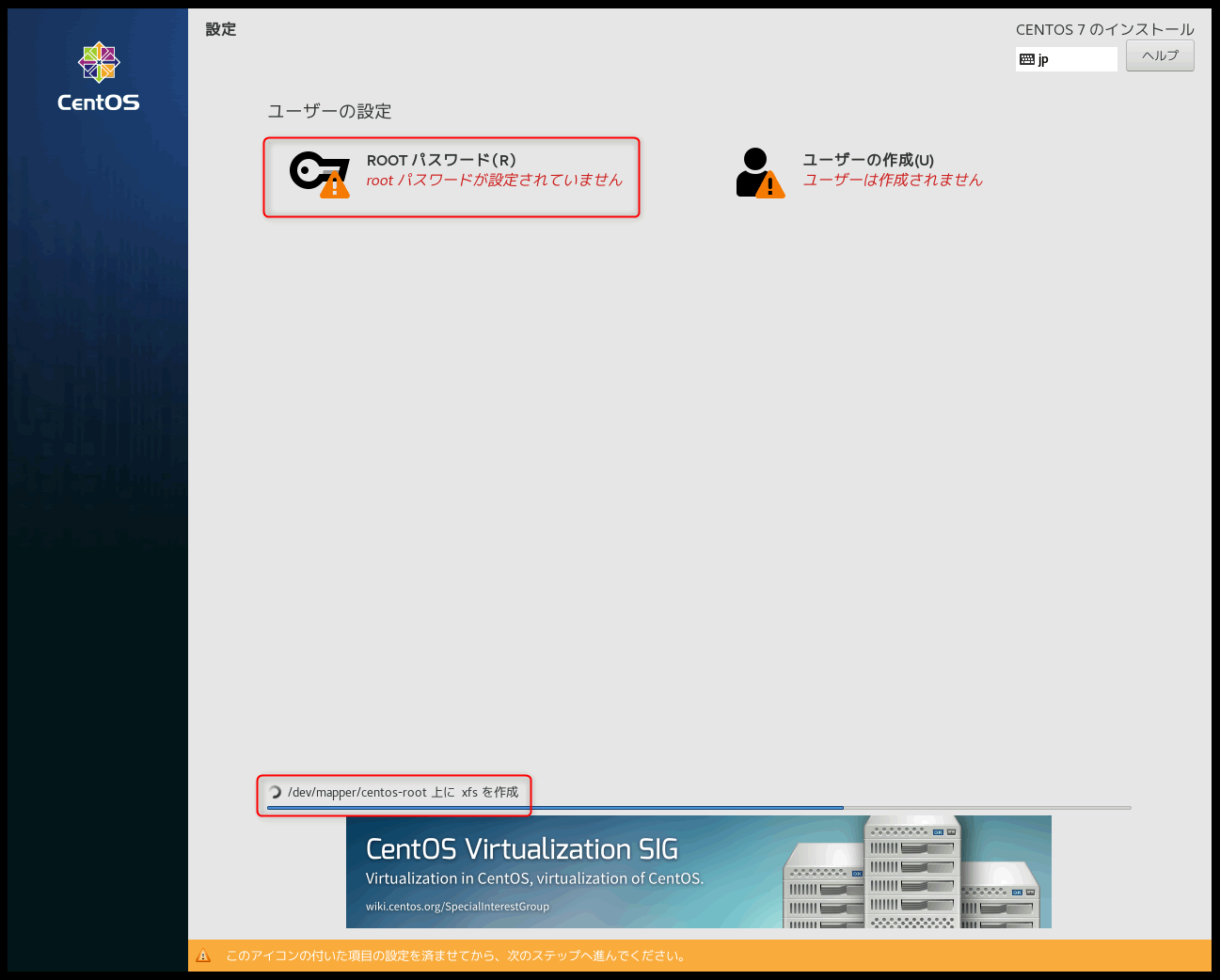

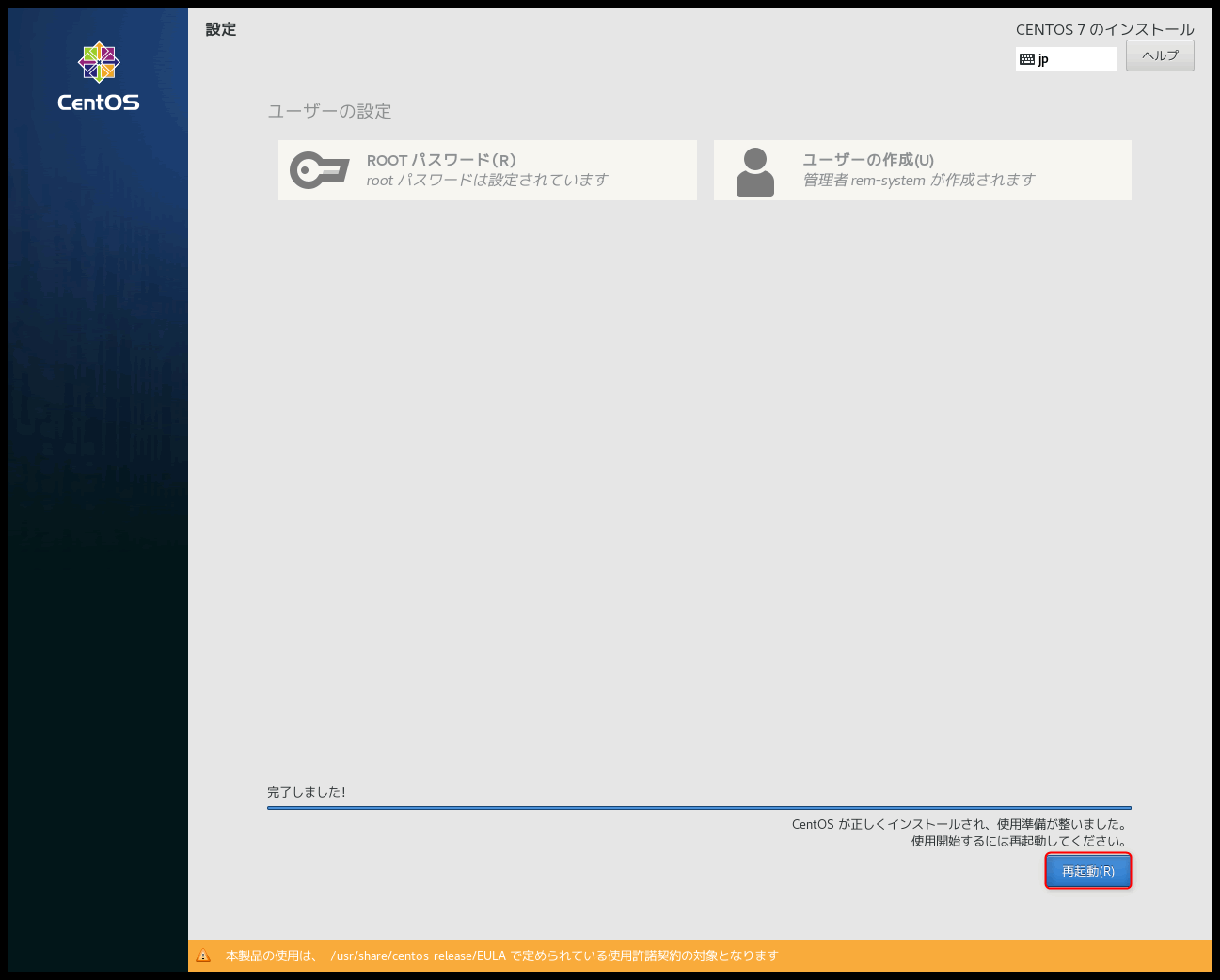

完了→インストールボタン押下しましょう。

インストール中ですが、rootのパスワードを入力しましょう。

インストール完了したら、そのまま再起動ボタンを押下

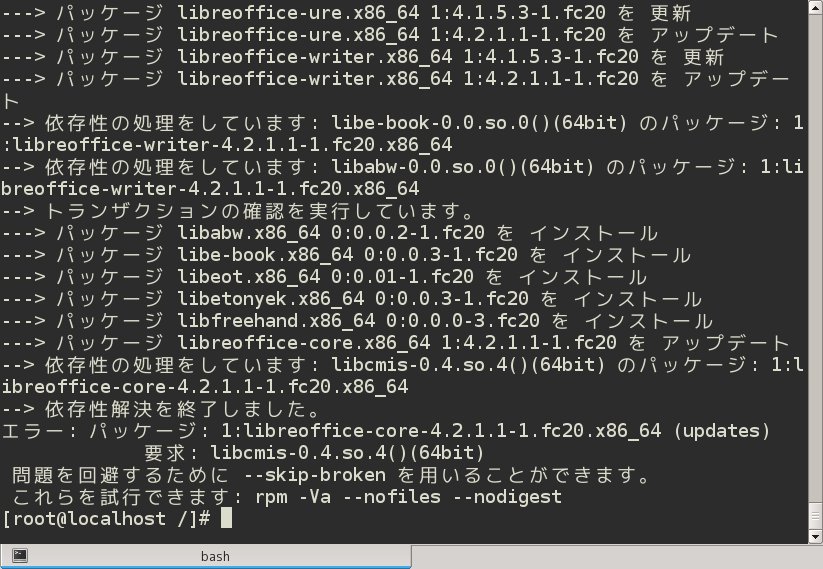

その後OSを最新にして、再起動

yum -y update

reboot

その後、OPENVPNの証明書発行モジュール、ブリッジ系のモジュールをインストール。

※ブリッジ系の設定は今回はしないので、不要ですが、念のため。

yum --enablerepo=epel install openvpn easy-rsa bridge-utils証明書発行をするため、作業ディレクトリを作成し、サンプルを作業ディレクトリにコピーする。

※「3.0.7」の部分は適宜変更してください。

mkdir /etc/openvpn/easy-rsa

cp /usr/share/easy-rsa/3.0.7/* /etc/openvpn/easy-rsa/ -R初期化し、OPENVPNの認証局の作成、サーバ証明書、クライアントの証明書を発行する。

cd /etc/openvpn/easy-rsa

./easyrsa init-pki

./easyrsa build-ca

./easyrsa gen-dh

./easyrsa build-server-full server nopass

./easyrsa build-client-full mikiro nopassTLS認証キーの作成

cd /etc/openvpn/

openvpn --genkey --secret ta.keyOpenVPNのサンプル設定をコピーしてくる

cp /usr/share/doc/openvpn*/sample/sample-config-files/server.conf /etc/openvpn/server.conf

vi ./server.confここではOpenVPNをルーティング方式で接続する設定にしています。

port 1194

proto udp

dev tun

ca /etc/openvpn/easy-rsa/pki/ca.crt

cert /etc/openvpn/easy-rsa/pki/issued/server.crt

key /etc/openvpn/easy-rsa/pki/private/server.key # This file should be kept secret

dh /etc/openvpn/easy-rsa/pki/dh.pem

server 10.8.0.0 255.255.255.0

ifconfig-pool-persist ipp.txt

push "route 192.168.1.0 255.255.255.0"

client-to-client

keepalive 10 120

tls-auth ta.key 0 # This file is secret

cipher AES-256-CBC

comp-lzo

user nobody

group nobody

persist-key

persist-tun

status /var/log/openvpn-status.log

log /var/log/openvpn.log

log-append /var/log/openvpn.log

verb 3

explicit-exit-notify 1systemctl start openvpn@server

systemctl enable openvpn@serverここまでの設定でmikiroアカウントが自宅ネットワークから社内ネットワークに存在する仮想ネットワークに参加することができます。しかし、これでは仮想ネットワーク(10.8.0.0/24)にいるだけで閉じ込められたネットワークにしかいません。仮想ネットワークから社内ネットワークへバイパスをするためにはマスカレードの設定を行い、仮想ネットワークと社内ネットワークが通信できるようにする必要があります。

下記はそのバイパスを通すための設定です。

※「eno16777984」の部分はVPNサーバが実際に社内ネットワークで利用しているネットワークアダプタ名に適宜変更すること。

firewall-cmd --permanent --add-service=openvpn

firewall-cmd --permanent --direct --passthrough ipv4 -t nat -A POSTROUTING -s 10.8.0.0/24 -o eno16777984 -j MASQUERADE

firewall-cmd --permanent --direct --get-all-passthrough

firewall-cmd --permanent --zone=trusted --add-interface=tun+

firewall-cmd --permanent --zone=trusted --add-source=10.8.0.0/24

firewall-cmd --permanent --zone=trusted --add-service=openvpn

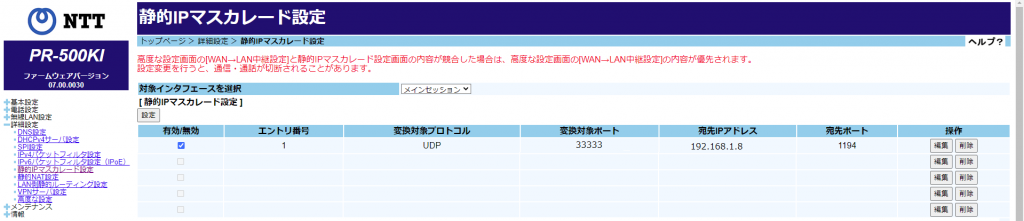

firewall-cmd --reload次に社内ネットワークで外部から「33333」ポートで接続しにきたら、VPNサーバにルーティングする設定を行います。

これでサーバの設定は完了です。お疲れ様でした。

次はクライアントの設定です。